Geçişli Kimlik Doğrulama Anahtarı Güvenlik Özellikleri

Geçişli kimlik doğrulama, aşağıdaki temel güvenlik özelliklerine sahiptir:

- Çok Kiracılı Güvenli Mimarî: Oturum açma isteklerini kiracılar arasında izole eden güvenli bir çok kiracılı mimari üzerine kurulmuştur.

- Şirket İçi Parola Saklama: Şirket içi parolalar hiçbir şekilde bulutta saklanmaz.

- Ağ İletişimi Yalıtımı: Şirket içi kimlik doğrulama araçları, parola doğrulama isteklerini dinleyip yanıtlayarak sadece ağınızın içinden giden bağlantılar kurar. Bu araçları DMZ veya ekranlı alt ağ gibi bir çevre ağına kurmanıza gerek yoktur.

- Standart Bağlantı Noktaları Kullanımı: Azure AD ile iletişimde bulunan kimlik doğrulama araçları sadece standart bağlantı noktalarını (bağlantı noktası 80 ve bağlantı noktası 443) kullanır. Güvenlik duvarında gelen bağlantı noktalarını açmanıza gerek yoktur.

- HTTPS Kullanımı: Kullanıcıların oturum açma sırasında sağladığı parolalar, şirket içi kimlik doğrulama aracı tarafından bulutta şifrelenir.

- Güvenli İletişim: Azure AD ile şirket içi kimlik doğrulama aracı arasındaki HTTPS kanalı, karşılıklı kimlik doğrulama kullanılarak güvenli hale getirilir.

- Çok Faktörlü Kimlik Doğrulama (MFA) ve Diğer Güvenlik Kontrolleri: Geçişli kimlik doğrulama, MFA, eski kimlik doğrulamayı engelleme ve deneme yanılma parola saldırılarını filtreleyerek Azure AD Koşullu Erişim ilkeleriyle sorunsuz bir şekilde çalışarak kullanıcı hesaplarınızı korur.

Geçişli Kimlik Doğrulama Bileşenleri

Geçişli kimlik doğrulamada yer alan bileşenler şunlardır:

- Azure AD Güvenlik Belirteci Hizmeti (Azure AD STS): Oturum açma isteklerini işleyen ve gerektiğinde kullanıcı tarayıcılarına, istemcilere veya hizmetlere güvenlik belirteçleri veren durum bilgisi olmayan bir STS.

- Azure Service Bus: Kurumsal mesajlaşma ile bulut özellikli iletişim sağlar ve şirket içi çözümleri buluta bağlamanıza yardımcı olan iletişimi aktarır.

- Azure AD Connect Kimlik Doğrulama Aracısı: Parola doğrulama isteklerini dinleyen ve yanıtlayan şirket içi bir bileşen.

- Azure SQL Veritabanı: Kiracınızın kimlik doğrulama aracı hakkındaki bilgileri tutan veritabanı.

- Windows Server AD: Kullanıcı hesaplarının ve parolalarının depolandığı şirket içi Active Directory.

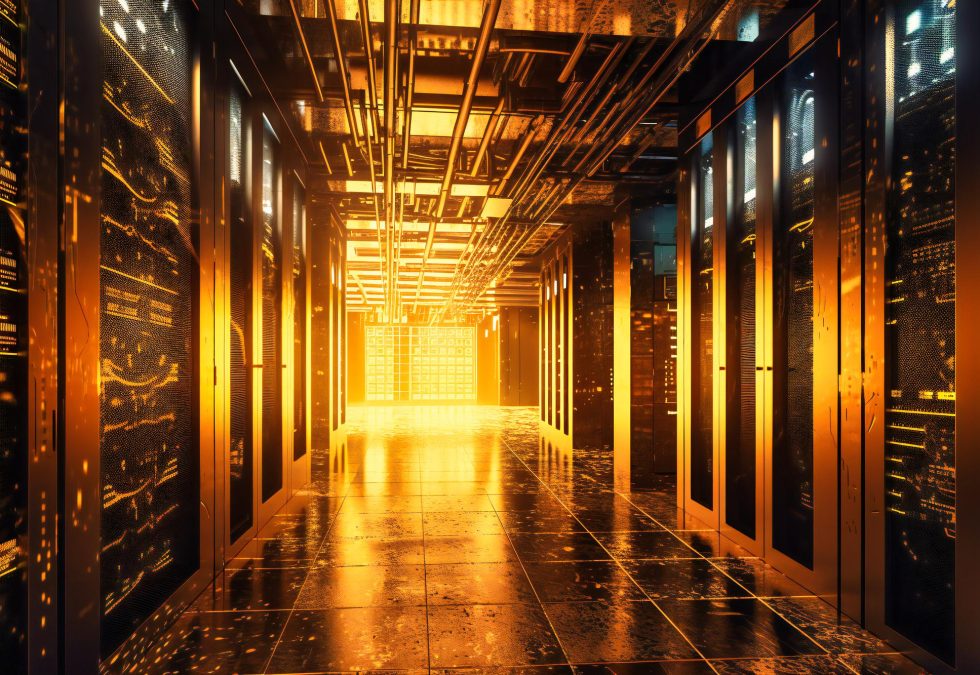

Kimlik Doğrulama Aracısı Kurulumu ve Kaydı

Kimlik doğrulama aracı kurulumu ve kaydı üç ana aşamadan oluşur:

- Kurulum

- Kayıt

- Başlatma

Kurulum aşamasında, kimlik doğrulama aracı uygulaması ve güncelleme uygulaması bilgisayarınıza yüklenir. Kayıt aşamasında, kimlik doğrulama aracısı Azure AD’ye kaydedilir ve benzersiz bir dijital kimlik sertifikası alır. Bu, aracın Azure AD ile güvenli iletişim kurmasını sağlar.

Azure AD öncelikle bir hibrit kimlik yöneticisinin kimlik bilgileriyle Azure AD’de oturum açmasını talep eder. Oturum açma sırasında kimlik doğrulama aracısı, kullanıcı adına kullanabileceği bir erişim belirteci alır.

Daha sonra, kimlik doğrulama aracısı bir anahtar çifti oluşturur: bir genel anahtar ve bir özel anahtar. Bu anahtar çifti, standart RSA 2.048 bit şifreleme yöntemiyle üretilir ve özel anahtar, kimlik doğrulama aracısının bulunduğu şirket içi sunucuda saklanır.

Kimlik doğrulama aracısı, HTTPS üzerinden Azure AD’ye bir kayıt isteğinde bulunur ve isteğe dahil edilen bileşenler şunlardır:

- Aracın edindiği erişim belirteci.

- Oluşturulan genel anahtar.

- Sertifika İmzalama İsteği (CSR veya Sertifika İsteği).

Azure AD, kayıt isteğindeki erişim belirtecini doğrular ve isteğin bir hibrit kimlik yöneticisinden geldiğini onaylar. Daha sonra, Azure AD, bir dijital kimlik sertifikası oluşturur ve bu sertifikayı kimlik doğrulama aracısına geri gönderir. Sertifika, Azure AD’deki kök Sertifika Yetkilisi (CA) tarafından imzalanır.

CA, yalnızca doğrudan kimlik doğrulama özelliği tarafından kullanılır ve yalnızca kimlik doğrulama aracısı kaydı sırasında CSR’leri imzalamak için kullanılır. Başka hiçbir Azure AD hizmeti bu CA’yı kullanmaz.

Sertifikanın konusu (Ayırt Edici Ad veya DN olarak da bilinir), kiracı kimliğinizi benzersiz şekilde tanımlayan bir GUID olarak ayarlanır. Bu DN, sertifikanın yalnızca kiracınızla kullanılacak şekilde belirlediği kapsamı ifade eder.

Azure AD, kimlik doğrulama aracısının genel anahtarını Azure SQL Veritabanı’ndaki bir veritabanında depolar ve yalnızca Azure AD erişebilir.

Verilen sertifika, şirket içi sunucuda Windows sertifika deposunda (özellikle CERT_SYSTEM_STORE_LOCAL_MACHINE içinde) depolanır. Sertifika, hem kimlik doğrulama aracısı hem de Güncelleyici uygulaması tarafından kullanılır.

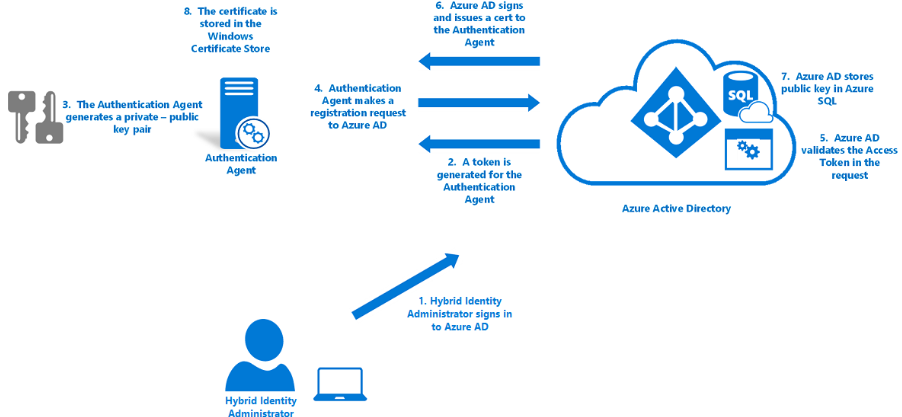

Kimlik doğrulama aracısı, kayıttan sonra veya sunucu yeniden başlatıldıktan sonra ilk kez başlatıldığında, Azure AD hizmetiyle güvenli bir şekilde iletişim kurabilmesi için parola doğrulama isteklerini kabul etmeye hazır hale gelir.

Kimlik doğrulama aracı başlatma süreci şu adımları içerir:

- Önyükleme İsteği: Kimlik doğrulama aracısı, Azure AD’ye giden bir önyükleme isteğinde bulunur. Bu istek 443 numaralı bağlantı noktası üzerinden gerçekleşir ve karşılıklı olarak kimliği doğrulanmış bir HTTPS kanalı üzerinden iletilir. Bu istek, kimlik doğrulama aracısı kaydı sırasında alınan sertifikayı kullanır.

- Azure AD Yanıtı: Azure AD, kiracınıza özgü ve kiracı kimliğiniz tarafından tanımlanan bir Service Bus kuyruğuna erişim anahtarı sağlayarak isteğe yanıt verir.

- Kuyruk Bağlantısı: Kimlik doğrulama aracısı, kuyruğa kalıcı bir çıkış HTTPS bağlantısı kurar (443 numaralı bağlantı noktası üzerinden). Bu bağlantı, Azure AD’den gelen bilgilerin güvenli bir şekilde alınmasını sağlar.

- Hazır Durum: Kimlik doğrulama aracısı, bu aşamadan sonra parola doğrulama isteklerini almak ve işlemek üzere hazır duruma gelir.

Eğer kiracınızda kayıtlı birden fazla kimlik doğrulama aracı varsa, başlatma süreci, her aracının aynı Service Bus kuyruğuna bağlanmasını sağlar. Bu sayede, farklı kimlik doğrulama araçları aynı kuyruk üzerinden çalışabilir.

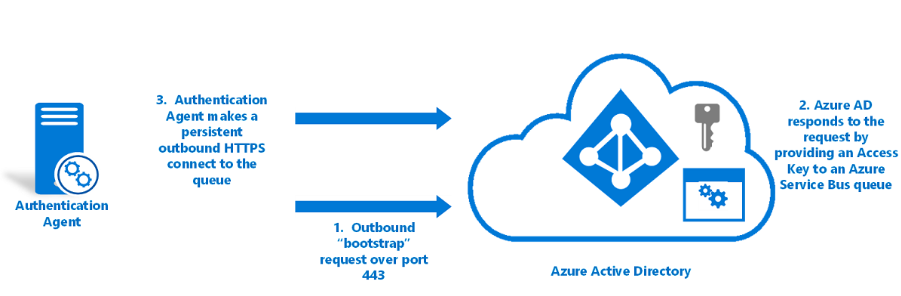

Geçişli kimlik doğrulama sürecinde ise kullanıcı oturum açma istekleri şu şekilde işlenir:

- Kullanıcı, oturum açma isteğinde bulunur.

- Kimlik doğrulama aracısı bu isteği alır ve işler.

- Gerekirse, çok faktörlü kimlik doğrulama (MFA) veya diğer güvenlik kontrolleri devreye girer.

- Kimlik doğrulama başarılı ise, kullanıcının Azure AD oturumu açılır ve erişim sağlanır.

Bu süreç, Azure AD’nin güvenli ve etkili bir şekilde oturum açma isteklerini işlemesini sağlar.

Geçişli kimlik doğrulama süreci şu adımları içerir:

- Kullanıcının Uygulamaya Erişim İsteği: Kullanıcı, bir uygulamaya erişmeye çalışır (örneğin, Outlook Web App).

- Yönlendirme: Kullanıcı henüz oturum açmamışsa, uygulama tarayıcıyı Azure AD oturum açma sayfasına yönlendirir.

- Oturum Açma Sayfası Yanıtı: Azure AD STS hizmeti, Kullanıcı Oturum Açma sayfasıyla yanıt verir.

- Kullanıcı Kimlik Bilgilerini Girer: Kullanıcı, Kullanıcı Oturum Açma sayfasına kullanıcı adını ve ardından parolasını girer.

- Parola Gönderimi: Kullanıcı, Oturum Aç düğmesini seçerek kullanıcı adı ve parolayı içeren bir HTTPS POST isteğini Azure AD STS’ye gönderir.

- Parolanın Şifrelenmesi ve İsteğin Oluşturulması: Azure AD STS, kiracınızda kayıtlı tüm kimlik doğrulama araçlarının ortak anahtarlarını kullanarak parolayı şifreler. Her kimlik doğrulama aracısı için şifrelenmiş parola değeri üretilir. Bu değerlerle birlikte, kullanıcı adıyla birlikte parola doğrulama isteğini oluşturur.

- Service Bus Kuyruğuna İstek Yerleştirme: Azure AD STS, oluşturulan parola doğrulama isteğini, kiracınıza özel Service Bus kuyruğuna yerleştirir.

- Kimlik Doğrulama Aracısının İsteği Alma: Başlatılan kimlik doğrulama aracı, Service Bus kuyruğuna bağlı olarak parola doğrulama isteğini alır.

- Parolanın Çözülmesi ve AD Doğrulaması: Kimlik doğrulama aracısı, genel anahtarı kullanarak şifrelenmiş parolayı çözer. Ardından, Windows Server Active Directory’ye (AD) doğrulama yapmak için Win32 LogonUser API’sini kullanır.

- Sonuç Alınması: Kimlik doğrulama aracısı, AD’den gelen sonuçları alır. Başarı durumu, kullanıcı adı veya parolanın yanlış olması, veya parolanın süresinin dolması gibi sonuçları içerir.

- Sonuç İletimi: Kimlik doğrulama aracısı, sonuçları karşılıklı olarak kimliği doğrulanmış bir HTTPS kanalı üzerinden Azure AD STS’ye geri iletir.

- Sonuç Doğrulama: Azure AD STS, sonucun kiracınızdaki belirli oturum açma isteğiyle ilişkili olduğunu doğrular.

- Oturum Açma Prosedürü: Azure AD STS, yapılandırıldığı şekilde oturum açma prosedürüne devam eder. Örneğin, parola doğrulaması başarılıysa kullanıcı MFA için sorgulanabilir veya uygulamaya geri yönlendirilebilir.

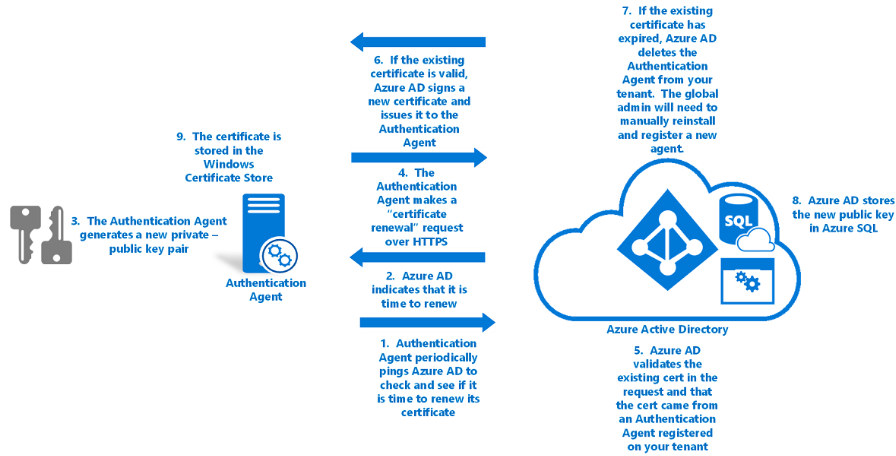

Geçişli kimlik doğrulamada operasyonel güvenliği sağlamak için Azure AD, kimlik doğrulama aracısı sertifikalarını düzenli aralıklarla yeniler. Yenilemeler, Azure AD tarafından tetiklenir ve kimlik doğrulama aracı bu süreçleri kendisi yönetmez.

Kimlik doğrulama aracısının Azure AD’ye olan güvenini yenileme süreci aşağıdaki adımları içerir:

- Sertifika Yenileme Kontrolü: Kimlik doğrulama aracısı, sertifikasını yenileme zamanının gelip gelmediğini kontrol etmek için Azure AD’ye birkaç saatte bir ping gönderir. Sertifika geçerliliği 30 gün kala kontrol edilir ve süresi dolmadan önce yenilenir. Bu kontrol, karşılıklı olarak kimliği doğrulanmış bir HTTPS kanalı üzerinden yapılır ve kayıt sırasında verilen sertifikanın aynısını kullanır.

- Yeni Anahtar Çifti Oluşturma: Eğer sertifika yenilenmesi gerekiyorsa, kimlik doğrulama aracısı yeni bir genel anahtar ve özel anahtar çifti oluşturur. Bu anahtarlar standart RSA 2.048 bit şifreleme yöntemiyle oluşturulur. Özel anahtar hiçbir zaman şirket içi sunucudan ayrılmaz.

- Sertifika Yenileme İsteği: Kimlik doğrulama aracısı, HTTPS üzerinden Azure AD’ye sertifika yenileme isteğinde bulunur. Bu talep şu bileşenleri içerir:

- Mevcut sertifika, Windows sertifika deposundaki CERT_SYSTEM_STORE_LOCAL_MACHINE konumundan alınan, 2. Adımda oluşturulan yeni genel anahtar.

- Bir KSS (Sertifika İmzalama İsteği), Azure AD’nin CA’sı tarafından kullanılacak olan yeni bir dijital kimlik sertifikası için geçerlidir.

- Sertifika Doğrulama ve İmzalama: Azure AD, sertifika yenileme isteğinde mevcut sertifikayı doğrular. Ardından, isteğin kiracınızda kayıtlı bir kimlik doğrulama aracısından geldiğini doğrular. Mevcut sertifika hala geçerliyse, Azure AD yeni bir dijital kimlik sertifikası imzalar ve kimlik doğrulama aracısına geri gönderir.

- Sertifika Süresi Dolmuşsa: Eğer mevcut sertifika süresi dolmuşsa, Azure AD kimlik doğrulama aracısını kiracınızın kayıtlı kimlik doğrulama araçları listesinden siler. Daha sonra, genel yöneticinin veya karma kimlik yöneticisinin yeni bir kimlik doğrulama aracını manuel olarak yüklemesi ve kaydetmesi gerekir.

- Sertifika Ayarları: Azure AD, yeni sertifikayı (5. adımda verilen) sunucuda Windows sertifika deposunda (özellikle CERT_SYSTEM_STORE_CURRENT_USER konumunda) depolar.

- Veritabanı Güncellemesi: Azure AD, kimlik doğrulama aracısının yeni ortak anahtarını Azure SQL Veritabanında yalnızca kendisinin erişebildiği bir veritabanında depolar. Ayrıca, kimlik doğrulama aracısıyla ilişkili eski genel anahtarı geçersiz kılar.

- Kullanıma Alma: Yeni sertifika, güven yenileme prosedürü etkileşimli olmayan bir şekilde (genel yönetici veya karma kimlik yöneticisinin varlığı olmadan) gerçekleştiği için, kimlik doğrulama aracısı artık CERT_SYSTEM_STORE_LOCAL_MACHINE konumundaki mevcut sertifikayı güncelleme erişimine sahip değildir. Bu noktadan itibaren yeni sertifika, kimlik doğrulama için kullanılır ve her yenileme süreci, önceki sertifikayı geçerli sertifikanın yerine koyar.